Zanim zaczniemy szeroko omawiać kwestie zarządzania ryzykiem w ochronie danych osobowych zapraszam do rozważań na temat istoty ryzyka. Zdefiniujemy podstawowe pojęcia związane z ryzykiem. Zaczniemy od prostych przykładów, zatem osoby, dla których istota ryzyka nie jest obca zapraszam do kolejnych wpisów, gdzie zajmiemy się ryzykiem w bezpieczeństwie informacji, w tym danych osobowych.

Ryzyko jest pojęciem wieloznacznym, trudnym do zdefiniowania. Definiowane jest na bazie różnych nauk i teorii, m.in. w ekonomii, naukach behawioralnych, naukach prawnych, psychologii, statystyce.

Słowo ryzyko pochodzi od starowłoskiego „risicare”, które oznacza „odważyć się”. Można zatem postrzegać ryzyko jako pewnego rodzaju wybór. Od razu nasuwa się skojarzenie, że w tym znaczeniu ryzyko wiąże się z podejmowaniem decyzji w warunkach niepewności.

W przedmiocie zarządzania ryzykiem funkcjonuje wiele standardów, które definiują ryzyko w podobny sposób, uwypuklając różne jego aspekty. W naszych rozważaniach na temat bezpieczeństwa ochrony danych osobowych będziemy kierować się normą ISO 31000 dotyczącą zarządzania ryzykiem oraz nawiązującą do niej normą ISO/IEC 27005 w zakresie zarządzania ryzykiem w bezpieczeństwie informacji. Normy te definiują ryzyko w następujący sposób:

Ryzyko to wpływ niepewności na cele

Niepewność to pewien stan, również częściowy, braku informacji związanej ze zrozumieniem lub wiedzą na temat zdarzenia, jego następstw lub prawdopodobieństwa.

Niepewność można zatem stopniować. Jest to stan od niepewności sensu stricto (nazwijmy ją niewiadomą), gdzie nie możemy sobie nawet wyobrazić zdarzenia, które mogłoby wystąpić i nie mamy żadnej informacji, która pozwoliłaby nam je zidentyfikować, do niemal pewności, że coś się wydarzy i wiedzy jakie przyniesie skutki.

Z niepewnością sensu stricto (niewiadomą) mamy do czynienia np. w badaniach naukowych, gdzie podejmując badanie nie jesteśmy w stanie ocenić ani prawdopodobieństwa ani rezultatów badania. Natomiast mówiąc o pewności możemy mówić o zdarzeniach podlegających np. prawom fizyki, matematyki. Stan między niepewnością sensu stricto a stanem pewności to właśnie ryzyko.

Ryzyko jest formą niepewności, którą możemy zmierzyć

Ryzyko = prawdopodobieństwo x skutek

Ryzyko postrzegane jest jako wartość stanowiąca iloczyn prawdopodobieństwa wystąpienia i wagi skutków. Ten temat pozostawimy do rozważań przy ocenie ryzyka w bezpieczeństwie informacji.

Rozwińmy poprzednią definicję:

Ryzyko to możliwość (prawdopodobieństwo) zaistnienia zdarzenia, które będzie miało wpływ na realizację założonych celów

Ryzyko może być postrzegane jako zagrożenie mające negatywny wpływ na realizację celów bądź jako szansa, gdy oczekujemy pozytywnych skutków.

Szanse będą rozpatrywane, w szczególności w działaniach sprzedażowych, badawczo-rozwojowych oraz przy budowaniu strategii organizacji, natomiast zagrożenia będą rozpatrywane głównie w działalności operacyjnej, wykonawczej.

Zdefiniujmy jeszcze dwa pojęcia związane z ryzykiem tj. „zdarzenie” i „zagrożenie”.

Zdarzenie to wystąpienie lub zmiana konkretnego zestawu okoliczności. Zdarzeniem może być działanie lub zaniechanie działania. Zdarzenie może być określane jako „incydent”.

Mówiąc o incydencie mamy na uwadze zdarzenia, które wystąpiły. Mówiąc o ryzyku myślimy o zdarzeniach, które mogą się wydarzyć w przyszłości, ale nie mamy pewności, czy się wydarzą.

Zagrożenie to potencjalna przyczyna niepożądanego zdarzenia, które może wywołać szkodę w systemie lub organizacji.

Z ryzykiem mamy do czynienia, gdy prawdopodobieństwo wystąpienia jest większe od 0% i zarazem mniejsze od 100%. Jeżeli zdarzenie przyszłe wystąpi ze 100% pewnością to mówimy o zagadnieniu, a nie o ryzyku.

Przykładowo, jeżeli z raportów kadrowych wynika, że 10 % obsady firmy odejdzie w najbliższym roku na emeryturę to mamy zagadnienie związane z oczekiwanym niedoborem kadrowym, które wymaga podjęcia działań. Jeżeli nic nie zrobimy z tą informacją to za rok będziemy mieli niedobór kadr – zdarzenie pewne. Jako ryzyko możemy natomiast rozpatrywać możliwość pozyskania pracowników o wystarczających kompetencjach, by ten niedobór pokryć. Zagrożeniem może być w tym przypadku brak na rynku pracy wystarczającej liczby potencjalnych pracowników o poszukiwanych kompetencjach.

Kiedy mówimy o ryzyku to mówimy o niepewności, której jesteśmy świadomi, gdzie dysponujemy informacjami pozwalającymi ocenić prawdopodobieństwo wystąpienia oraz znamy katalog możliwych skutków.

Podajmy najprostszy przykład z naszego codziennego życia:

Kiedy mamy zamiar przejść przez ulicę w niedozwolonym miejscu to analizujemy otoczenie oraz nasze uwarunkowania (czynniki zewnętrzne i wewnętrzne ryzyka) np. ruch samochodów, szerokość drogi, jej ukształtowanie, widoczność, pogodę, naszą kondycję i np. obuwie (właśnie wyobraziłam sobie przeprawę przez trzypasmową drogę w szpilkach na wysokim obcasie 😉). Na tej podstawie możemy zidentyfikować zdarzenia jakie mogą nam się przytrafić w drodze do osiągnięcia celu, prawdopodobieństwo ich wystąpienia oraz katalog potencjalnych skutków.

Zagrożeniem jest przejście przez ulicę w niedozwolonym miejscu (przyczyna niepożądanych zdarzeń). Przyjrzyjmy się jak możemy zdefiniować zdarzenia, jakie mogą mieć skutki i jak możemy opisać ryzyko.

| Zdarzenie |

Katalog skutków |

Ryzyko |

| Potrącenie przez samochód |

od lekkich otarć, złamań, kalectwa do utraty życia |

Możliwość (prawdopodobieństwo) potrącenia przez samochód skutkującego utratą zdrowia lub życia |

| Zatrzymanie przez Policję |

od pouczenia do mandatu |

Możliwość zatrzymania przez Policję skutkującego stratą materialną |

| Upadek podczas przeprawy przez drogę |

od pobrudzenia odzieży, poprzez otarcia, skręcenie do np. złamania nogi |

Możliwość upadku skutkującego utratą zdrowia |

Oczywiście może nam się przytrafić seria zdarzeń np. upadek i zaraz potem potrącenie… ale nie idźmy tą drogą.

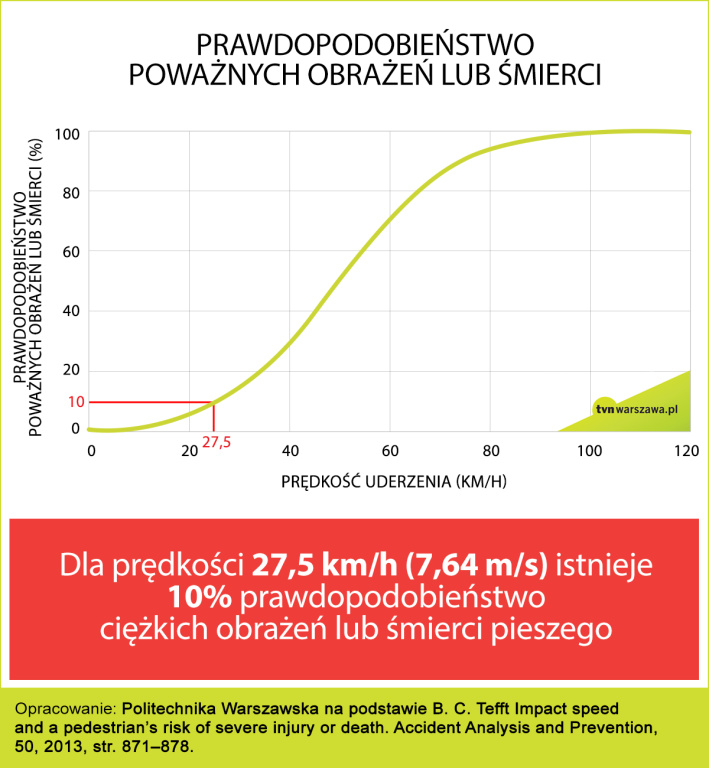

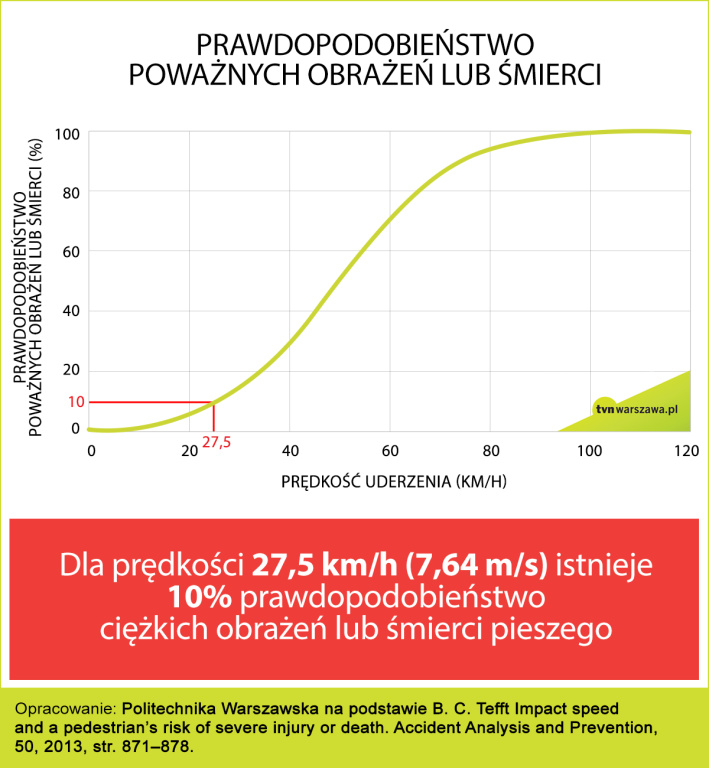

Przykład z życia skłania do refleksji, bo skutki najpoważniejsze jakie można sobie wyobrazić… W decyzji, czy podjąć ryzyko, czy jednak nie, warto spojrzeć na statystyki:

Niestety z artykułu „Sprawdzili, dlaczego giną piesi w Polsce. I dlaczego tak dużo”, z którego pochodzą ww. wykresy, wynika, że jesteśmy w czołówce ponurych statystyk… Cały artykuł dostępny tutaj.

Mam nadzieję, że ryzyko przestało nam być obce. W następnym wpisie zgłębimy kwestie ryzyka w bezpieczeństwie informacji, w tym danych osobowych.

Zapraszam już wkrótce.

Jeżeli spodobał Ci się mój artykuł i uznasz, że warto się nim podzielić, udostępnij go w mediach społecznościowych lub wyślij znajomemu. Wystarczy, że klikniesz przyciski poniżej. Jeżeli chcesz zostawić komentarz pod artykułem jest to równoznaczne z wyrażeniem zgody na przetwarzanie przeze mnie Twoich danych zawartych w formularzy komentarza. Więcej przeczytasz w polityce prywatności.